Zur Linux Installation wird normalerweise ein boot-fähiger USB Stick mit einer ISO Datei für die jeweilige Distribution erstellt. Der Stick kann mit verschiedenen Image Writer Programmen präpariert werden. Die iso Dateien sind normalerweise ca. 3 bis 5 GB gross, Mit einem USB Stick ab 8 GB ist man auf der sicheren Seite.

Allgemeines Erstellen eines Boot-fähigen Sticks

- unter Windows mit RUFUS Rufus - Erstellen Sie bootfähige USB-Laufwerke auf einfache Art und Weise

- Unter Linux gibt es verschiedene Programme je nach Distribution:

-

OpenSUSE: SUSE Imagewriter openSUSE Software

-

Ubuntu: Startup Disk Creator, Create a bootable USB stick on Ubuntu | Ubuntu

-

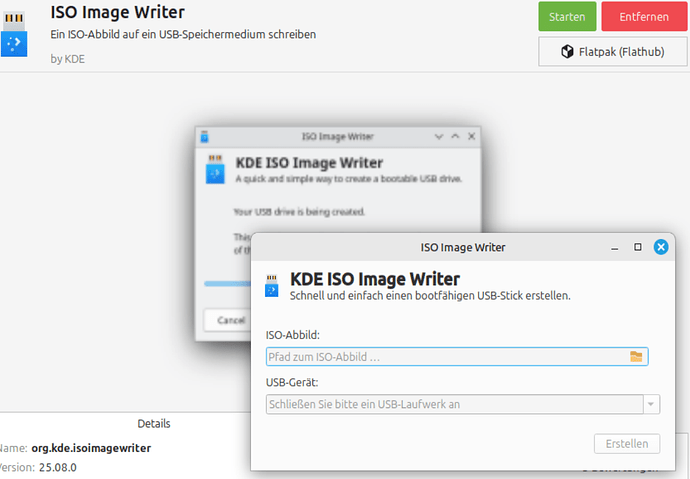

Linux Mint: ISO Image Writer (Flatpak). Software aus dem KDE Framework, ISO Image Writer - KDE-Anwendungen

![]() Root Rechte sind erforderlich („sudo“). Zum Formatieren von USB Sticks wird gparted empfohlen:

Root Rechte sind erforderlich („sudo“). Zum Formatieren von USB Sticks wird gparted empfohlen:

Ventoy Stick präparieren

Ventoy erlaubt die Auswahl aus verschiedenen Distributionen über ein Installations-Menü

Unter Windows

- *.zip Datei runter laden und auspacken

- Ventoy Anwendung (.exe) starten und durch klicken

Unter Linux

- .tar.gz Datei runter laden und auspacken. Im neu geschriebenen Unterverzeichnis ventoy-*

gibt es mehrere Dateien, um den Ventoy Stick zu erzeugen:

~/Download/ventoy-1.1.07> ls

Ventoy2Disk.sh

VentoyGUI.x86_64

VentoyGUI.x86_64 ist eine grafische Anwendung, die den USB Stick zu einem boot-fähigen Ventoy Stick formatiert (gleiche Funktion wie die *.exe Anwendung unter Windows). Ventoy2Disk.sh ist dasselbe als Shell Skript.

![]() Für das Formatieren eines USB Sticks sind immer root Rechte nötig.

Für das Formatieren eines USB Sticks sind immer root Rechte nötig.

Danach die gewünschten ISO Images der zu installierenden Distributionen in das Ventoy Hauptverzeichnis kopieren. Nach dem Start vom Ventoy Stick werden sie im Menü zur Auswahl angezeigt.

Secure Boot

UEFI Secure Boot (SB) ist ein Verifizierungsmechanismus, der sicherstellt, dass der von der UEFI-Firmware eines Computers gestartete Code vertrauenswürdig ist. Er soll ein System vor dem Laden und Ausführen von bösartigem Code zu Beginn des Startvorgangs schützen, bevor das Betriebssystem geladen wurde. Jedes Programm, das von der Firmware geladen wird, enthält eine Signatur und eine Prüfsumme. Bevor die Ausführung zugelassen wird, überprüft die Firmware, ob das Programm vertrauenswürdig ist, indem sie die Prüfsumme und die Signatur validiert.

Die meisten x86-Hardwarekomponenten werden werkseitig mit vorinstallierten Microsoft-Schlüsseln ausgeliefert. Das bedeutet, dass die Firmware auf diesen Systemen Binärdateien vertraut, die von Microsoft signiert sind. Die meisten modernen Systeme werden mit aktiviertem Secure Boot ausgeliefert – sie führen standardmäßig keinen unsignierten Code aus. Für andere Betriebssysteme wie Linux fungiert Microsoft als Zertifizierungsstelle (CA) für Secure Boot. Microsoft signiert deren Programme (z.B. den Linux Kernel oder kleinere Software-Komponenten, die man „shim“ nennt) im Namen anderer vertrauenswürdiger Organisationen, damit auch deren Programme ausgeführt werden können.

Linux, Ventoy und Secure Boot

Falls Fehlermeldungen wie eine „Sicherheitswarnung“ beim Booten eines Linux USB Sticks auftreten, dann im BIOS des Rechners „Secure Boot“ ausschalten. Es kann ggf. später wieder eingeschaltet werden.

Wenn Fehlermeldung beim Booten eines Ventoy Sticks auf einem Rechner mit aktiviertem Secure Boot auftreten, bitte zuerst prüfen, ob die aktuellste Version genutzt wird (mindestens Version 1.1.07 vom 18. August 2025).

Alle heute üblichen Linux Distributionen unterstützen Secure Boot von Haus aus. Bei Problemen kann man Secure Boot in der BIOS Firmware temporär oder dauerhaft deaktivieren oder zusätzliche Signaturschlüssel (MOK - Machine Owner Key) registrieren. Je nach Konfiguration des Rechners wird die Registrierung eines Machine Owner Key automatisch beim ersten Starten des Linux-Betriebssystem einmalig aufgerufen.

Zuletzt bearbeitet von @mainmod 2025-09-13T11:38:55Z